I dette blogginnlegget får du vite hvordan du effektivt kartlegger sikkerheten i din bedrifts nettverk. Vi forklarer deg prosessen steg for steg, slik at du enkelt kan komme i gang!

Kom i gang med å kartlegge sikkerheten i bedriftens nettverk

Digital sikkerhet bør stå høyt på agendaen i alle norske virksomheter, og et svært viktig punkt er å sikre bedriftens nettverk mot inntrengere.

I denne bloggsaken får du presentert en effektiv metode for kartlegging av sikkerhetshull i bedriftens nettverk.

- Du får forklart hvordan AGS – ved hjelp av en ledende sikkerhets-software, skanner brannmur, svitsjer, aksesspunkter, printere, PCer, skjermer, etc. for sårbarheter.

- Du får se eksempler fra en utfyllende rapport med tydelige prioriteringer og anbefalte forbedringer, og vi forteller deg hvilke sårbarheter som er typiske gjengangere.

- Du får forklart hele prosessen for en sårbarhetsskanning, og du får vite hva det vil koste å gjennomføre den for din bedrift.

Sårbarhetsskanning av bedriftens nettverk

En slik skanning handler om å finne enheter, skanne enheter for sårbarheter, analysere funnene og deretter utbedre og fjerne aktuelle sårbarheter. I denne sammenhengen så handler en skanning om å bruke dedikerte systemer for å søke etter eller teste noe, som for eksempel enheter og sårbarheter.

Hvorfor bør bedrifter gjennomføre en sårbarhetsskanning?

Den viktigste grunnen er at en sårbarhetsskanning som dette er med på å avdekke sårbarheter man fort ville oversett med andre metoder, enten det er relatert til programvare eller fysiske enheter. Det er definitivt en veldig effektiv måte å kartlegge sikkerheten i nettverket på.

Grunnen til at vi bruker et dedikert og spesialutviklet system, er at en tilsvarende undersøkelse som systemet gjennomfører ville tatt veldig lang tid og hadde vært svært vanskelig å gjennomføre, rent praktisk

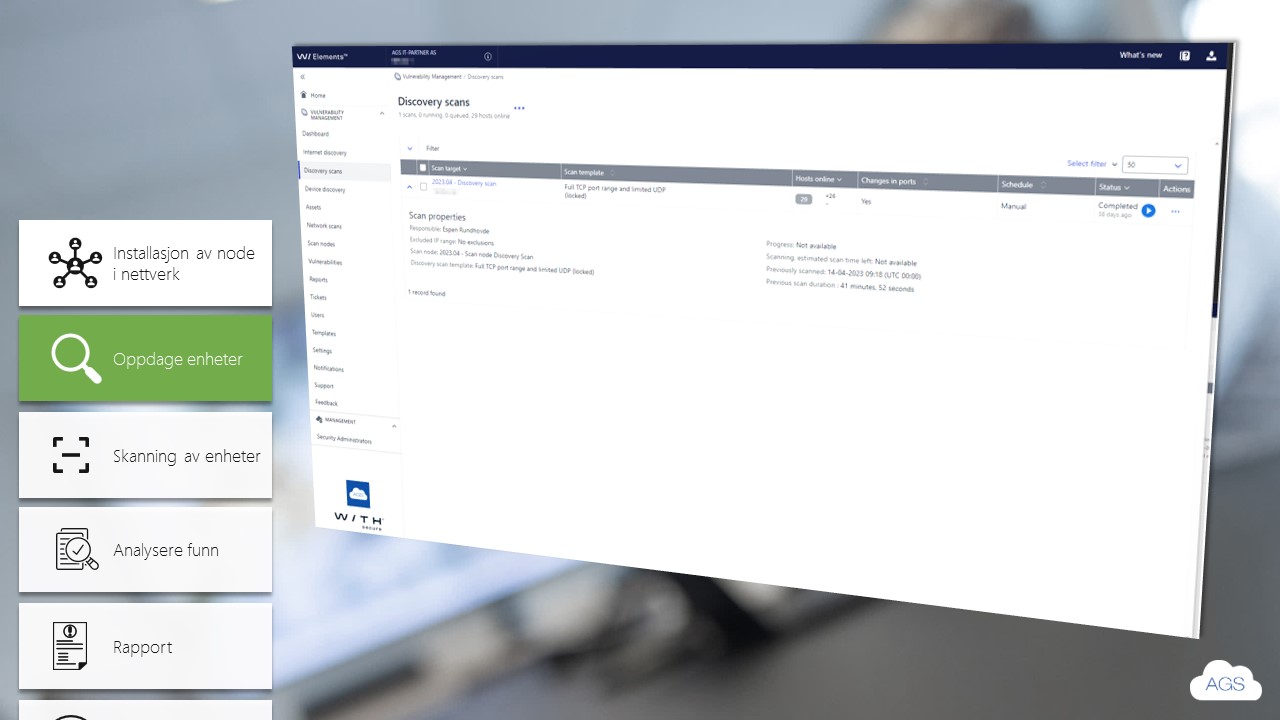

Skanningen – steg for steg

Installasjon av node i nettverk

Vi oppretter en skanningsnode som vi setter ut i nettverket til bedriften. Det starter med at vi konfigurerer en dedikert enhet som vi eller kunde kobler til svitsj på lokasjon. Om bedriften har en server så kan noden også installeres direkte på denne.

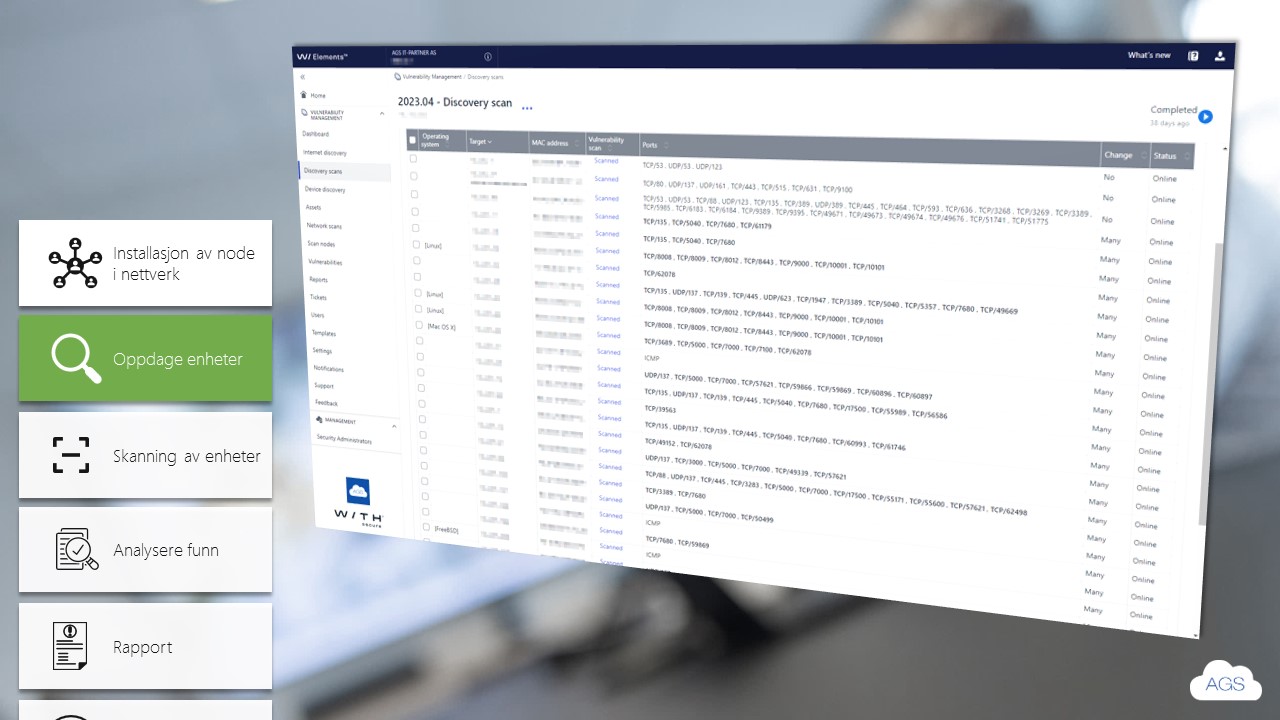

Oppdage enheter

Når noden er klar og på nett, så oppretter vi en såkalt «discovery scan». Dette er den første delen av selve skanningen, og hensikten med denne er å oppdage enheter i nettverket. Dette kan være PC-er eller Mac-er, mobiler, brannmur, svitsjer, aksesspunkter, printere, servere, osv. Alt som har en IP-adresse.

Angående IP-adresse: En viktig del av konfigurasjonen som gjøres i forkant er å definere hvilke IP-ranger eller IP-områder man skal lete etter enheter i. De fleste mindre bedrifter har typisk bare én IP-range å forholde seg til, men det kan være verdt å merke seg at systemet tillater at man dekker flere IP-ranger og mer komplekse nettverk, uten at det nødvendigvis krever mye ekstra arbeid.

Når Discovery-skanningen er ferdig, har vi informasjon om hvilke enheter som er aktive i nettverket, hvilke porter som er åpne på de gjeldende enhetene, og hvilke tjenester som kjører på de. Basert på dette, så velger vi ut hvilke av disse enhetene som skal skannes for sårbarheter. Man skanner som regel alle enheter, med unntak av det som av helt naturlige grunner ikke trenger å være med. For eksempel selve skann-noden, som er i nettverket midlertidig. Det er en kost på kr 99,- per enhet som skannes. Eller - mer korrekt, hver spesifikke IP-adresse.

Scanning av enheter

Når vi har avklart hvilke enheter som skal skannes for sårbarheter, så legges disse til i en dedikert skann-gruppe, og vi kan starte skanningen av de aktive enhetene. Dette er en systemskanning som skanner åpne porter og tilhørende tjenester, og kartlegger kjente sårbarheter.

I og med at noden kjører en ganske omfattende skanning, så begrenser vi som standard antall samtidige skanninger til fire enheter, slik at noden ikke stjeler mye kapasitet fra nettverket.

Når skanningen har kjørt ferdig, får vi ut en oversikt over hvilke sårbarheter som er funnet, hvor mange enheter som er påvirket, og hvilke enheter dette er. Vi får også en score som sier noe om hvor kritisk sårbarheten er.

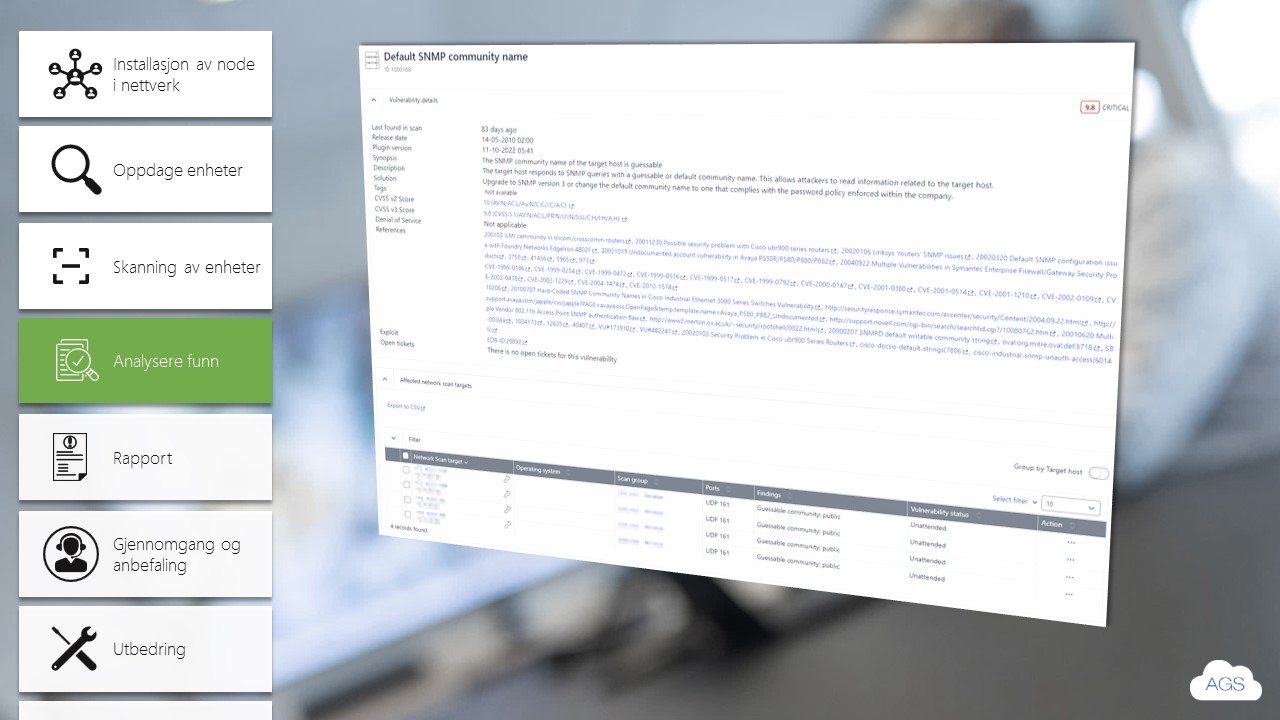

Analysere funn

Det neste steget er å analysere funnene. Her setter vi informasjonen vi har fått ut av skanningen i system, vi filtrerer enheter, går gjennom de relevante forholdene som er avdekket, og så gjør vi en vurdering av hvert forhold.

Noen typiske funn vi gjør:

- Vi finner mye interessant, men den store gjengangeren er skrivere som benytter eldre versjon av en overvåkings- og administrasjonsprotokoll for nettverk kalt SNMP.

- De eldre versjonene har i utgangspunktet mange sårbarheter sammenlignet siste versjon, men i tillegg så er skriverne vanligvis konfigurert med standardinnstillinger som gjør de enda mer utsatt.

- Vi gjør også en del funn av aktive enheter i nettverket som ikke bedriften kjenner til. Et godt eksempel var en eldre PC som stod gjemt på det bakerste rommet på et lager, som ikke hadde mottatt sikkerhetsoppdateringer på mange år.

Dette er bare noen eksempler på kritiske sikkerhetshull som kan avdekkes i nettverket, og som kan gi inntrengere nettopp den åpningen de leter etter.

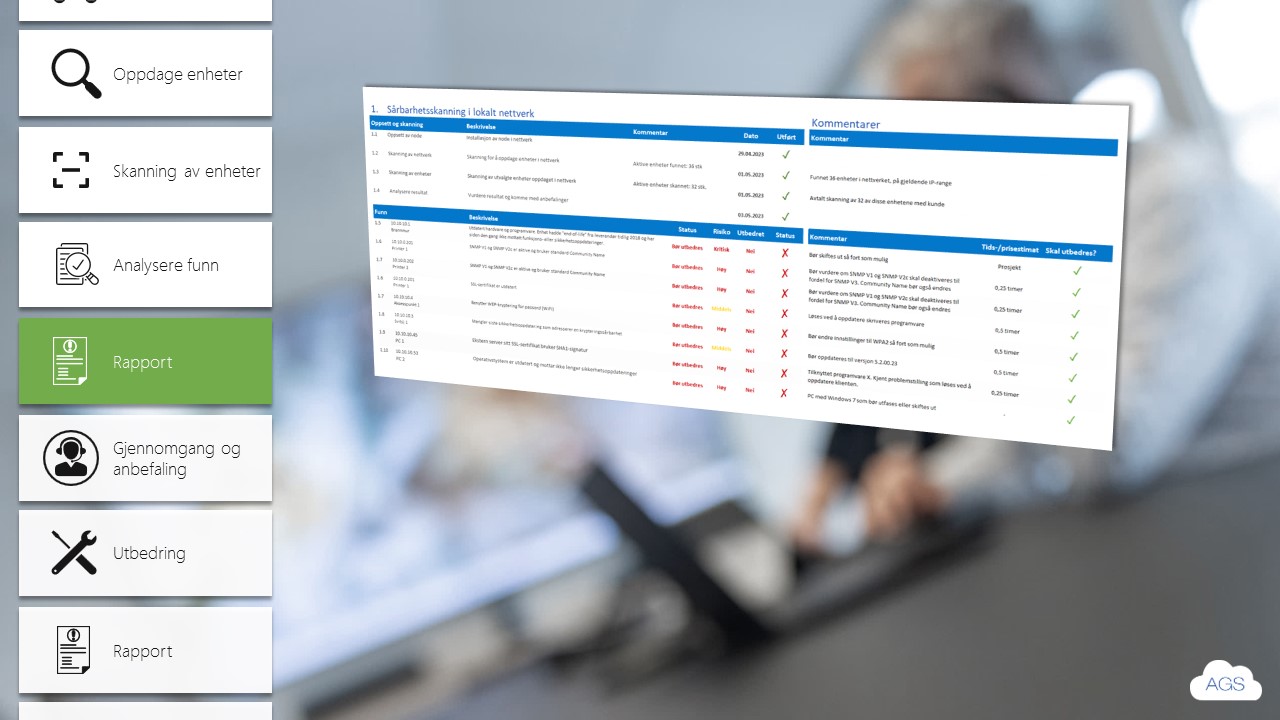

Rapport

Etter at vi gått gjennom og analysert funnene genererer vi en rapport. Her trekker vi frem alle relevante funn. Vi kommer med en enkel beskrivelse, og gir konkrete anbefalinger og forslag til utbedring. Vi inkluderer også estimater for utbedring av de forholdene som ikke krever befaring, innkjøp eller spesiell prosjektering, men vi ønsker selvfølgelig å hjelpe med dette også, dersom det er aktuelt.

Gjennomgang og anbefaling

Når rapporten er klar avtaler vi en gjennomgang med kunde, og der vi ser på hva som er funnet. Vi forklarer forholdene og hva de innebærer for bedriften, og konkretiserer eventuelt videre oppfølging.

Siden dette er en tjeneste som vi utfører både for våre egne IT-kunder og bedrifter som har en annen IT-partner, så står bedriften fritt til å ta rapporten videre til sin IT-partner for vurdering og utbedring.

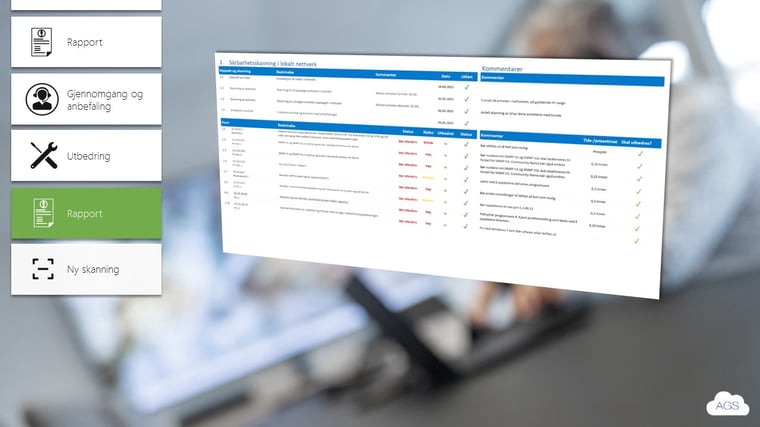

Utbedring

Basert på gjennomgangen med kunde avtales det hvilke forhold vi skal utbedre, og vi koordinerer ressurser og tid til å gjennomføre.

Ny rapport

Når forholdene er utbedret genererer vi en ny rapport som presiserer hvilke forhold som er utbedret.

Ny skanning

Avslutningsvis kjører vi gjerne en ny skanning for å kontrollere at sårbarhetene som skal være utbedret faktisk ikke dukker opp igjen. Dersom det skulle oppstå avvik, diskuteres dette med kunde, og det avtales eventuelt nye tiltak for utbedring av de aktuelle punktene. Det kan derfor i noen tilfeller være naturlig å gå gjennom de tre siste stegene en gang eller to, eller frem til kunde er tilfreds med tilstand og status.

En liten kommentar til slutt: vi nevnte at prisen per skannede enhet er kr 99,-. I tillegg kommer det typisk i underkant av en dags arbeid for teknisk konsulent. Dette er altså en veldig kostnadseffektiv måte å få kontroll på sikkerheten i bedriften nettverk.

Finn svakhetene med en sårbarhetsanalyse fra AGS

Nå kan du enkelt identifiserer svakheter og feil i virksomhetens IT-miljø og oppdage trusler og risikoer som kan utnyttes av angripere eller skadelig programvare til et dataangrep.