I dette blogginnlegget skal du få noen tips om informasjonssikkerhet og personvern, og hvordan du kartlegger bedriftens digitale sikkerhet, slik at du holder bedriften trygg!

Hvordan skal man forholde seg til dagens trusler

Med dagens trusselbilde står norske bedrifter i faresonen, og vi hører stadig om datainnbrudd, identitetststyveri, løsepengevirus etc. Hvordan bør din bedrift forholde seg til alt dette, og hva er de mulige juridiske konsekvensene for bedrifter som utsettes for datakriminalitet?

I videoen møter du Kristian Bjerknes fra AGS IT-partner, og Sunniva Nising Sandvold – tidligere advokat hos CMS Kluge. AGS belyser viktige digitale sikkerhetsutfordringer norske bedrifter står overfor, og presenterer en konkret metodikk for å sikre din bedrift.

CMS Kluge oppdaterer deg på hvilke rettslige krav som stilles til bedrifter når det gjelder informasjonssikkerhet og personvern.

Du får også vite hvilke plikter bedriften har hvis sikkerheten blir brutt.

Kartlegging av bedriftens digitale sikkerhet

AGS jobber systematisk med digital sikkerhet. Vi starter gjerne med en workshop hvor vi kartlegger bedriftens sikkerhet opp mot grunnprinsippene til Nasjonal sikkerhetsmyndighet, og bedriften får kvalitetssikret og implementert riktige sikkerhetsfunksjoner og lisenser. AGS-teamet står også parat til å bistå med en rekke andre løsninger.

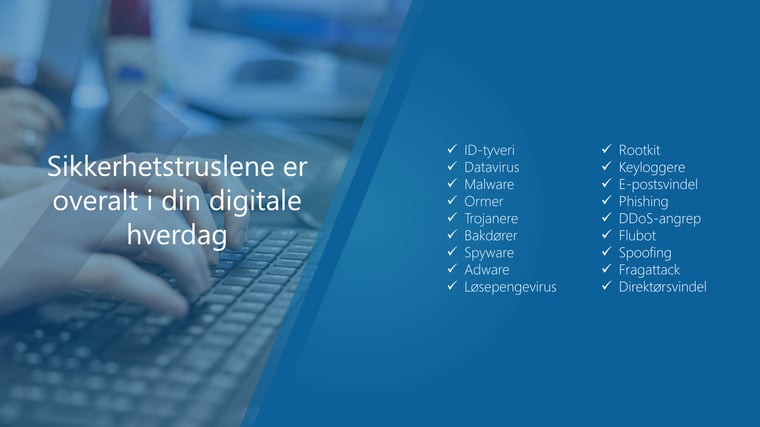

De digitale truslene i Norge og ellers i Europa er mange:

- Et eksempel er løsepengevirus som krypterer filene på offerets server eller PC og krever løsepenger for å frigi dem igjen.

- Et annet eksempel er ID-tyveri, og dette har rammet flere hundre tusen personer i Norge de siste årene – og både virksomheter og privatpersoner er utsatt. Veldig ofte er svindlerens mål penger, varer eller tjenester. Det handler om at noen oppretter kontoer i andres navn ved hjelp av stjålet identifikasjon, og gjennom det får levert varer og tjenester.

- I andre tilfeller prøver man å oppnå en større økonomisk gevinst, som å inngå kredittkortavtale, ta opp lån, eller overføre penger. Fremgangsmåten er at personlige opplysninger som påloggingsinformasjon eller finansielle opplysninger og organisasjonsnumre blir sanket inn gjennom f.eks. e-post hvor du blir lurt til å oppgi informasjon – såkalt phishing, eller via SMS.

- Målrettede kampanjer mot utvalgte virksomheter eller personer forekommer også langt oftere.

Følg grunnprinsippene fra Nasjonal sikkerhetsmyndighet

Nasjonal sikkerhetsmyndighet noen svært tydelige anbefalinger til hvordan norske virksomheter kan sikre sine informasjonssystemer.

En klar anbefaling er derfor at du sørger for å benchmarke din virksomhet mot Nsm sine grunnprinsipper. Disse prinsippene er blant annet basert på kravene i sikkerhetsstandarden ISO 27001, og er gode kjøreregler for enhver som vil ta sikkerhet på alvor.

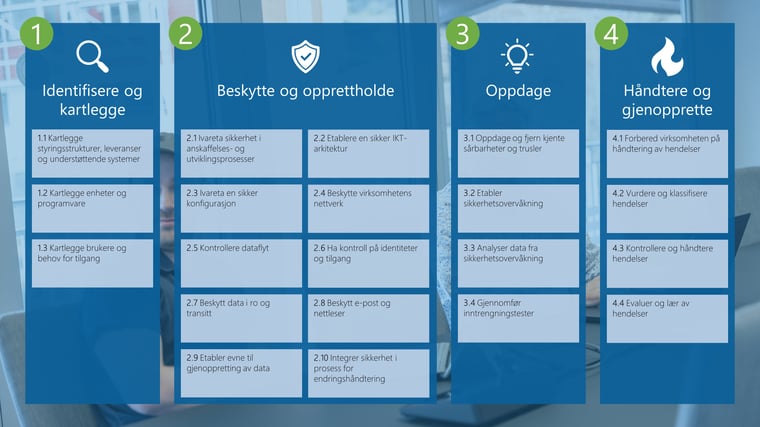

Dette er Nasjonal sikkerhetsmyndighet sine grunnprinsipper for IKT-sikkerhet i norske bedrifter

Grunnprinsippene danner et rammeverk for hvilke tjenester og tiltak vi anbefaler til den enkelte bedrift. Den overordnete oversikten du ser her er fulgt av detaljerte beskrivelser under hvert enkelt punkt.

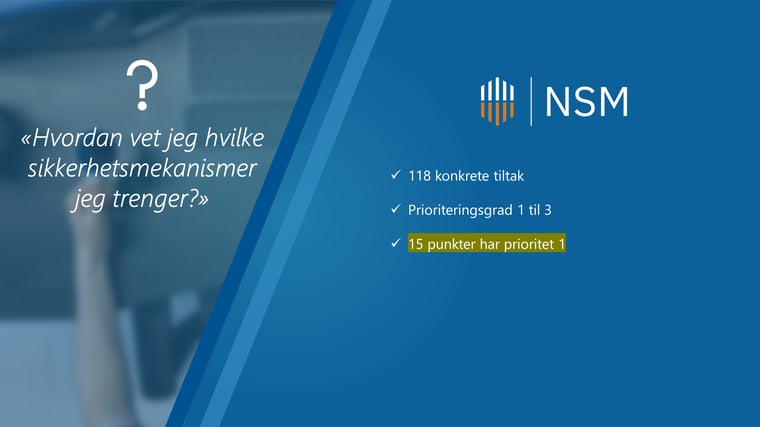

Fokuser på de 15 prioritet 1-punktene fra Nsm

For store virksomheter vil de fleste tiltakene være relevante, mens mindre virksomheter i større grad må prioritere. Nsm har 15 punkter som er definert som prioritet 1 for å sikre bedriften. Når vi i AGS gjennomgår sikkerheten i en bedrift, så er fokus primært på disse 15 punktene.

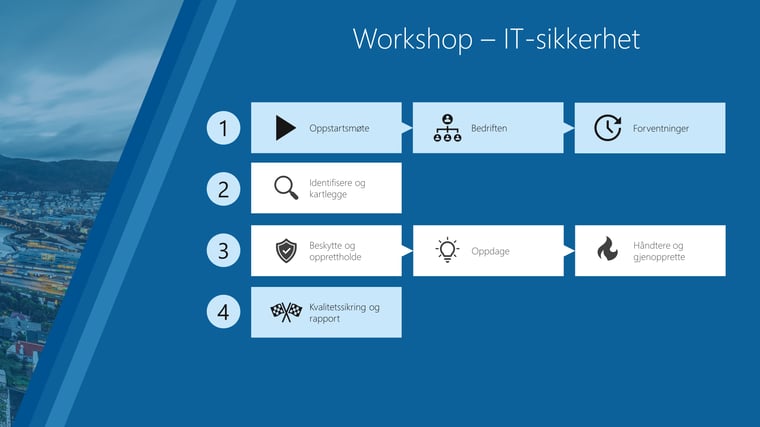

Gjennomfør en sikkerhetsworkshop med AGS IT-partner

En kartlegging krever en grundig sikkerhetsworkshop basert på NSM sine grunnprinsipper. Med en workshop over fire møter – som vist på foilen her, så får bedriften kartlagt IT-miljøet og –sikkerheten. Dette følges av tydelige anbefalinger til hvordan du kan møte de kravene som NSM har som prioritet

Identifisere og kartlegge

Under grunnprinsippet «identifisere og kartlegge», så får vi god oversikt over bedriftens leverandører, tjenester, utstyr, programvare, brukere og tilganger, og dataoppbevaring. Dette er grunnlaget for effektiv implementering av de øvrige grunnprinsippene.

Beskytte og opprettholde

Det må implementeres konkrete sikkerhetstiltak og -systemer for å beskytte organisasjonens IT-miljø. For å gjøre gode veivalg, må man først kartlegge hvilke sikkerhetsmekanismer og -systemer bedriften allerede bruker, og hvor godt disse er dokumentert.

Oppdage

Virksomheten må kunne oppdage og fjerne kjente sårbarheter og trusler. Det starter med en sårbarhetskartlegging, og følges opp av effektive løsninger for overvåking og sikring av IKT-systemet.

Håndtere og gjenopprette

Virksomheten må også kunne håndtere sikkerhetshendelser effektivt. For å være rustet for dette, så må det utarbeides prosedyrer for hendelseshåndtering, gjenoppretting, rapportering, og evaluering av hendelser.

Sårbarhetsskanning av bedriftens nettverk – en snarvei til økt sikkerhet

En skanning av bedriftens nettverk ved hjelp av en sikkerhetssoftware vil gi noen raske svar på hvilke sårbarheter som bør lukkes i bedriftens nettverk.

Dette er et godt supplement til en benchmarking mot Nsm-grunnprinsippene og vil gi bedriften noen raske svar relatert til sikkerheten i bedriftens nettverk. Det gjelder sårbarheter på enheter i nettverket - PC-er eller Mac-er, mobiler, brannmur, svitsjer, aksesspunkter, printere, servere, osv. Alt som har en IP-adresse.

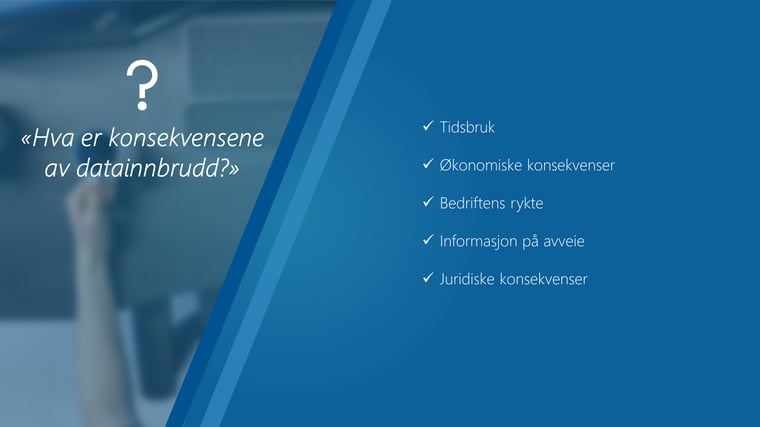

Konsekvensene av datainnbrudd

Det krever mye tid og energi for nøkkelpersoner i en virksomhet å rydde opp dersom man altså har blitt offer for et vellykket dataangrep. Det kan få store økonomiske konsekvenser, og kan gå ut over bedriftens rykte – enten det er berettiget eller ikke.

Informasjon på avveie er også alvorlig i et juridisk perspektiv. Mot slutten av videoen øverst i saken redegjøres det nærmere for hvilke rettslige krav som stilles til informasjonssikkerhet.

Finn svakhetene med en sårbarhetsanalyse fra AGS

Nå kan du enkelt identifiserer svakheter og feil i virksomhetens IT-miljø og oppdage trusler og risikoer som kan utnyttes av angripere eller skadelig programvare til et dataangrep.